Utiliser le SSO pour se connecter à Talend Administration Center

Procédure

- Sur Talend Administration Center, cliquez sur Go to db config page.

-

Sur la page Database Configuration, saisissez le mot de passe administrateur (admin par défaut) et cliquez sur OK.

Si vous souhaitez modifier le mot de passe par défaut qui vous permet de changer la configuration de la base de données (recommandé), vous devez modifier la valeur du paramètre database.config.password dans le fichier configuration.properties. Pour plus d'informations, consultez Modifier le mot de passe par défaut utilisé pour configurer la base de données.Après la première connexion, la propriété node.identifier est ajoutée dans le fichier configuration.properties, identifiant l'instance de Talend Administration Center connectée à la base de données. L'ID du nœud sera également affiché au bas de l'arborescence de Talend Administration Center.

-

Cliquez sur le nœud SSO, configurez-le puis cliquez sur Save pour enregistrer vos changements dans la base de données :

Champ

Valeur

IDP metadata

Cliquez sur Launch Upload et chargez le fichier de métadonnées de l'IdP (fournisseur d'identité) que vous avez téléchargé précédemment depuis le système IdP.

Service Provider Entity ID Dans le champ Service Provider Entity ID, saisissez l'identifiant de l'Entité de votre Fournisseur de service (disponible dans la configuration du Fournisseur d'identité).

Par exemple, http://<host>:<port>/org.talend.administrator/ssologin pour Okta at ADFS ou <Connection ID> pour PingFederate.

IDP Authentication Plugin

Sélectionnez le fournisseur d'identité, Okta, ADFS, ADFS3, ADFS4 PingFederate, SiteMinder ou Custom plugin (Plug-in personnalisé) dans la liste déroulante. Si Custom plugin est sélectionné, une boîte de dialogue Upload IDP Authentication Plugin s'affiche et vous invite à charger le fichier de métadonnées du fournisseur d'identité personnalisé.

Les fichiers Jar fournis par Talend se trouvent dans le répertoire <TomcatPath>/webapps/org.talend.administrator/idp/plugins.

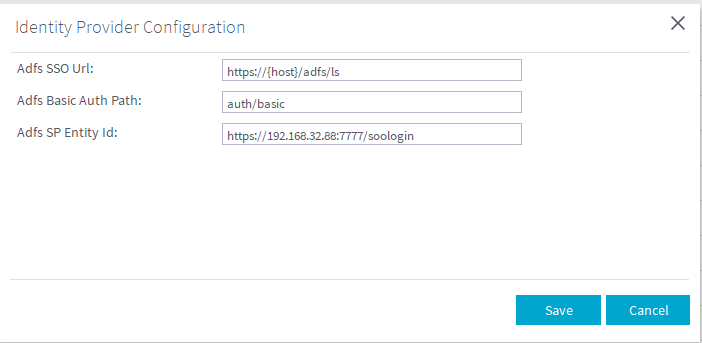

Identity Provider Configuration

Cliquez sur Identity Provider Configuration et renseignez les informations requises.

Exemple avec PingFederate :- PingFederate SSO URL (URL du SSO PingFederate) : https://win-350n8gtg2af:9031/idp/startSSO.ping?PartnerSpld=TAC701

- Basic Adapter Instance ID : BasicAdapter

Exemple avec Okta :- Okta Organization URL : https://dev-515956.okta.com

- Okta Embedded URL : https://dev-515956.oktapreview.com/home/talenddev515956_talendadministrationcenter_1/0oacvlcac5j52hFhP0h7/alncvlmpk1VXbYAGu0h7

Exemple avec ADFS 2 :- Adfs SSO URL (URL du SSO ADFS) : https://<host>/adfs/ls

- Adfs Basic Auth Path (Chemin d'authentification basique ADFS) : auth/basic

- Adfs SP Entity Id (ID d'entité ADFS SP) : https://<host>:<port>/org.talend.administrator/ssologin

Exemple avec ADFS 3 :- Adfs 3 SP Entity Id (ID d'entité ADFS 3 SP) :https://<host>:<port>/org.talend.administrator/ssologin

- Adfs 3 SSO URL (URL du SSO ADFS 3) : https://<host>/adfs/ls

Exemple avec ADFS 4 :- Adfs 4 SP Entity Id (ID d'entité ADFS 4 SP) : https://<host>:<port>/org.talend.administrator/ssologin

- Adfs 4 SSO URL (URL du SSO ADFS 4) : https://<host>/adfs/ls

Use Role Mapping

Configurez la valeur à true pour mapper les types de projet de l'application et les rôles utilisateur·trices à ceux définis dans le système Identity Provider.

Mapping Configuration

Cliquez sur Mapping Configuration et renseignez les champs avec les attributs SAML correspondants précédemment définis dans le fournisseur d'identité.

Une fois les rôles et types de projet définis côté fournisseur d'identité, vous ne pourrez pas les modifier depuis Talend Administration Center.

Exemples pour les types de projets :

- MDM=MDM; DI = DI; DQ=DQ; NPA=NPA

Exemples pour les rôles :- Rôles Talend Administration Center

- Administrator = tac_admin

- Operation Manager = tac_om

Configurer les rôles dans Talend Administration Center est obligatoire.

- Rôles Talend Data Preparation

- Administrator = dp_admin

- Data Preparator = dp_dp

- Rôles Talend Data Stewardship

-

Data Steward = tds_ds

-

Attributs Role Mappings (Mappings de rôles) : Dans le cas d'une liste d'identifiants de sécurité, vous devez modifier la valeur par défaut du nom de l'attribut SAML (tac.role) en tokenGroups.

Les types de rôles et projets configurés dans le fournisseur d'identité écrasent les rôles configurés dans Talend Administration Center lors de la connexion de l'utilisateur ou de l'utilisatrice.

Redirect URL on Logout Dans le champ Redirect URL on Logout, saisissez l'URL du fournisseur d'identité que vers lequel vous voulez rediriger le navigateur lors de la déconnexion de Talend Administration Center. Si ce champ est vide, vous serez redirigé vers l'emplacement par défaut de Talend Administration Center lors de la déconnexion. Si votre entreprise n'accepte pas les attributs personnalisés dans le jeton SAML :- Sélectionnez Show Advanced Configuration dans l'assistant et, dans le champ Path to Value, saisissez l'expression XPath pour cibler la valeur SAML et mapper l'objet Talend Administration Center correspondant (Project Types, Roles, Email, First Name, Last Name).

Par exemple, l'expression XPath pour le type de projet DI : /saml2p:Response/saml2:Assertion/saml2:AttributeStatement/saml2:Attribute[@Name='tac.projectType']/saml2:AttributeValue/text()

- Définissez le champ Use Role Mapping à false.

Dans ce cas, vous ne pouvez créer manuellement les utilisateurs et utilisatrices, mais le type d'utilisateur ou d'utilisatrice et ses rôles peuvent être modifiés plus tard dans Talend Administration Center.

Lorsqu'un utilisateur ou une utilisatrice se connecte pour la première fois, son type est No Project access.

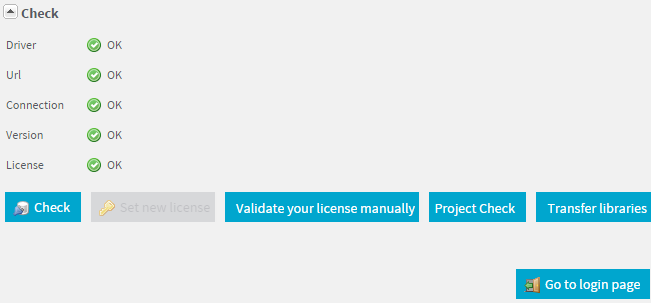

- Si aucune licence n'est trouvée lors de la série de vérifications, ou si elle est invalide, une fenêtre vous demandera de spécifier une licence. Cliquez sur le bouton Set new license.

-

Cliquez sur Browse... pour parcourir votre système jusqu'à votre fichier de licence et cliquez sur Upload.

La licence détermine le type d'utilisateur·trices et de projets que vous pouvez gérer dans Talend Administration Center. Pour plus d'informations, consultez Domaines sur lesquels vous pouvez travailler selon votre type d'utilisateurs·rices et votre licence.

-

Après validation de votre licence, Talend Administration Center effectue une nouvelle série de vérifications et affiche les options suivantes :

- Set new license : permet de définir une nouvelle licence en répétant l'étape précédente.

- Validate your license manually : permet de valider la licence chargée.Pour plus d'informations, consultez Générer une demande de validation.

- Project Check: permet de migrer des projets existants dans votre nouveau Talend Administration Center.

- Transfer libraries: permet de transférer les bibliothèques externes stockées sur SVN (déprécié) ou Nexus vers le référentiel Nexus officiel de stockage des bibliothèques. Pour plus d'informations, consultez Migrer les bibliothèques externes.

-

Assurez-vous que tous les paramètres sont corrects, puis cliquez sur Finalize.

Après avoir finalisé la page Database Configuration, l'option Go to db config page disparaît de la page. La page Database Configuration devient inaccessible.Si la licence expire, vous êtes redirigé(e) vers la page Database Configuration par défaut, mais seule l'option de configuration de la licence sera activée.Si certains paramètres doivent être modifiés après finalisation, ou pour migrer des bibliothèques externes, consultez Mettre à jour les paramètres une fois la configuration finalisée.

- Cliquez sur Go to login page et saisissez les identifiants utilisateur définis dans votre fournisseur d'identité dans la boîte de dialogue Login.

-

Cliquez sur le bouton Login.

Talend Administration Center s'ouvre sur une page de bienvenue.Une fenêtre avec une brève introduction à Talend Cloud s'ouvre. Si vous envisagez de passer sur Talend Cloud, cliquez sur le lien dans la fenêtre qui s'ouvre pour plus d'informations concernant les outils de migration. Cliquez sur Close pour fermer la fenêtre.

Les menus et les sous-menus montrés ici dépendent de l'édition de Talend Administration Center actuellement utilisée. Ils varient également en fonction de votre rôle.

Cette page vous a-t-elle aidé ?

Si vous rencontrez des problèmes sur cette page ou dans son contenu – une faute de frappe, une étape manquante ou une erreur technique – faites-le-nous savoir.