Qlik Sense のセキュリティは、Qlik Sense ソフトウェアにのみ依存しているわけではありません。Qlik Sense が機能する環境のセキュリティにも依存します。つまり、たとえば、オペレーティング システムと (TLS/SSL などの) 暗号化プロトコルのセキュリティは、Qlik Sense が必要とするセキュリティを提供するように設定し、構成する必要があるということです。

ネットワーク セキュリティ

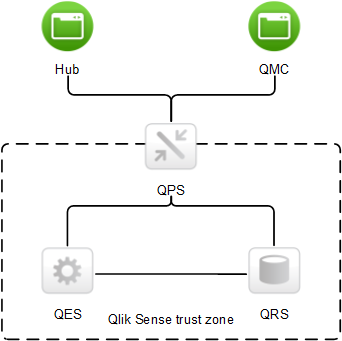

Qlik Sense のすべてのコンポーネントが互いに安全な方法で通信するためには、信頼を築く必要があります。

Qlik Sense で、Qlik Sense サービスとクライアントとの間のすべての通信は、ウェブ プロトコルに基づきます。Web プロトコルでは、情報およびキーの暗号化と交換にトランスポート レイヤ セキュリティ (TLS) を使用し、通信当事者の認証に証明書を使用します。

TLS は、識別されたサーバーやサービス間の暗号化されたトンネル構築の方法を提供します。通信している当事者を、証明書を通じて識別します。各トンネルは、2 つの証明書を必要としています。一方は、適切なサーバーと通信していることをクライアントに証明するためのもの、もう一方はクライアントとサーバーとの通信を許可していることを、サーバーに証明するための証明書です。

それでは、証明書が同じQlik Senseトラスト ゾーンから発行されたものだと、どのようにして確認するのでしょうか?トラスト ゾーンに含まれる証明書すべてに、同じ署名がなされています。証明書に署名があれば、トラスト ゾーンに属する証明書の証拠として、受け入れられます。

保護されたトンネルと適切な証明書の準備が整うと、Qlik Sense サービスにも、稼働するトラスト ゾーンが存在するようになります。トラスト ゾーン内では、Qlik Sense の特定のサイトに含まれるサービスのみが、互いに通信することができます。

Qlik Senseクライアントは、多くの場合信頼度の低いエンドユーザー デバイスで実行されるため、Qlik Senseトラスト ゾーンの外側にあると見なされます。ユーザーがシステムに認証されている場合、Qlik Sense Proxy Service (QPS) はクライアントとQlik Senseサービスの 2 つのゾーンをつなげることができ、また両者の通信を可能にします。

TLS で保護されたトンネルを使用して、Qlik SenseクライアントとQPSとの間の通信のセキュリティを確保できます。クライアントはQlik Senseトラスト ゾーンの外側にあるため、クライアントとQPSとの間の通信では、トラスト ゾーン内で使用されるものとは異なる署名入りの証明書を使用します。

サーバー セキュリティ

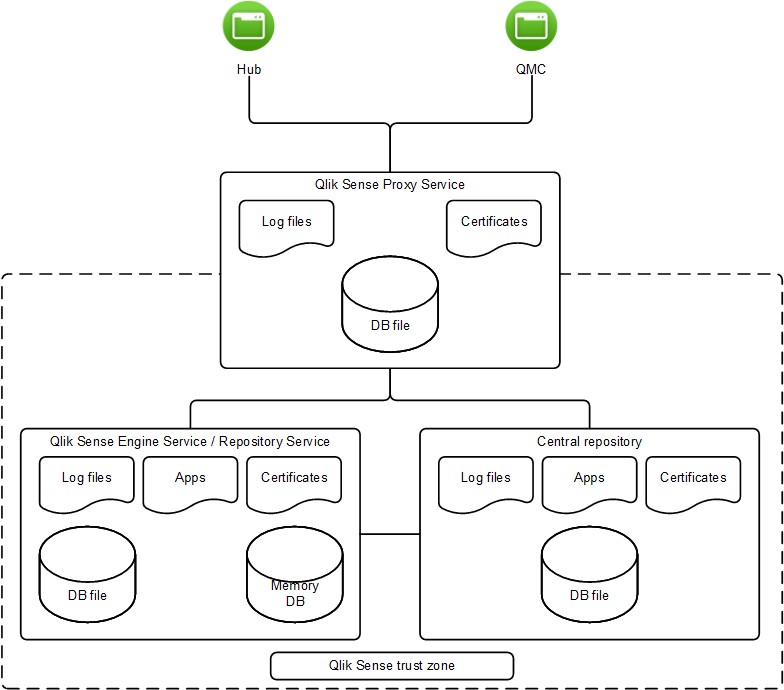

Qlik Sense はサーバーのオペレーティング システムを使用して、サーバーのリソースにアクセスします。オペレーティング システムは、サーバーのリソース (保存スペース、メモリ、CPU など) の使用を制御するセキュリティ システムを提供します。Qlik Sense はセキュリティ システム制御を使用して、サーバー上のリソース (ファイルやメモリ、証明書など) を保護します。

アクセス制御の仕様を通じ、セキュリティ システムは、サーバーで特定のユーザーにのみ、Qlik Sense ファイル (ログ ファイルやデータベース ファイル、証明書、アプリなど) へのアクセスを承認します。

また、セキュリティ システムはサーバー メモリを保護するので、承認されたプロセッサのみがメモリの Qlik Sense の部分への書き込みを許可されます。

そして、セキュリティ システムはユーザーへのプロセスの割り当てにも責任を負います。サーバー上で Qlik Sense のプロセスの使用を許可されるユーザーを制限するために使用されます。プロセスはまた、オペレーティング システムのどの部分のアクセスを許可するか、といった観点からも制限されます。

よって、セキュリティ システムでの制御を通じ、安全で保護された環境が、Qlik Sense プロセスおよびファイルのために設定されます。

プロセス セキュリティ

各プロセスは、プロセスに対し異なる脅威をもたらす環境で実行されます。セキュリティ モデルのこのレイヤーでは、ソフトウェアが堅牢で、セキュリティの観点から完全に分析されていることに重点が置かれています。

高耐久性ソフトウェア

高耐久性ソフトウェアとして見なされるためには、情報の機密性や整合性、可用性に対するすべての潜在的な脅威に対処し、予期せぬ方法で使用する場合にも耐久性が高くなっている必要があります。

Qlik Sense ソフトウェアでは、ソフトウェアを高耐久性にするために負荷を軽減する処理が行われています。

- 証明書を使用した通信の承認

- システムに送信されるすべての外部データの検証

- 悪意のあるコードの挿入の回避を目的としたコンテンツのエンコーディング

- 保護されたメモリの使用

- データの暗号化

- 監査ログ

- チェックサムの使用

- 外部コンポーネントの分離実行

- SQL データのエスケープ

脅威分析

Qlik Senseソフトウェアが安全で頑丈なことを保証するために、開発過程において設計の脅威分析を実施しています。対応する脅威の領域は以下の通りです。これらは、略して STRIDE と呼ばれることがあります。

- Spoofing (なりすまし)

- Tampering (改ざん)

- Repudiation (否認)

- Information disclosure (情報の流出)

- Denial of service (サービス拒否)

- Elevation of privilege (権限の昇格)

脅威分析に加え、Qlik Sense ソフトウェア上で予備セキュリティ テストも実施されます。

アプリ セキュリティ

Qlik Sense アプリのセキュリティで主要なコンポーネントは、以下の通りです。

-

アクセス制御システム: アクセス制御システムは、Qlik Sense のリソースへのアクセス権をユーザーに付与します。

アクセス制御を参照してください

-

データ削減: データ削減機能は、セクション アクセスの概念に基づいており、ユーザーが閲覧できるデータを動的に変更する手段です。これにより、多くのユーザーが使えるアプリを構築できますが、ユーザー情報に基づき動的に作成される異なるデータ セットが必要となります。データ削減は、Qlik Sense Engine Service (QES) によって実施されます。

[Section Access によるデータ セキュリティの管理] を参照してください

-

データの暗号化: QVF ファイルおよび QVD ファイル内の機密データは、お客様が用意したキー ペアを使用して暗号化します。これにより、誰がデータにアクセスするかを制御できます。暗号化キーは証明書を介して管理され、Qlik Sense Engine Service (QES) を実行しているユーザーの証明書ストアに格納する必要があります。

データの暗号化を参照してください

以上のコンポーネントを使用して、Qlik Sense ユーザーが使用するリソースおよびデータ (コンテンツ) は、安全に保護されています。

アクセス制御の設定を開始するには、アクセス制御の設計を参照してください。